Мобильный шпион или мобильный помощник?

На работе и в жизни мы постоянно используем телефоны, нетбуки, ноутбуки и многие другие гаджеты. Однако при всем удобстве наши мобильные компаньоны не так безопасны, и в один прекрасный момент частная жизнь каждого человека может перестать быть таковой. В сегодняшнем выпуске принимает участие эксперт, который прокомментирует «страшилки» прошедшей недели и расскажет, как противостоять мобильным напастям.

Сегодня, после завершения MWC ровно та же ситуация, что и год назад: в основном всю прошедшую неделю отраслевые СМИ «перемалывали» новости мобильного конгресса. По-настоящему свежими интересными и актуальными были новости из другой оперы — об опасностях, которые подстерегают нас при использовании мобильных телефонов, компьютеров, ноутбуков и других устройств. Интерес к данной теме закономерен и понятен: ведь жизнь и работа современного человека без этих гаджетов попросту невозможна. Именно поэтому так пугающе притягательны новости о шпионах, которые могут использовать наши телефоны и подслушивать конфиденциальные разговоры на важных переговорах или любовных свиданиях. Последствия вполне предсказуемы — несостоявшиеся сделки, репутационные потери и скандалы, в особенности если в них оказываются втянуты публичные люди.

В сегодняшнем выпуске мы расскажем о нескольких таких «ужасных» новостях, а правильные выводы и выходы подскажет, как и год назад, IT-директор одной из российских компаний, оказывающей услуги в сфере безопасности. Напомним, что незапланированная частная беседа о вирусоуязвимости мобильных устройств и компьютеров с этим человеком в феврале 2009 года и послужила основой для нашего выпуска годичной давности. Действительно, получилось интересно, и на встрече в минувшую субботу мы решили, что такие встречи после MWC следует ввести в традицию, застолбив таким образом тему для первого мартовского выпуска :)

Итак, поехали. Как и в прошлом году, наш разговор начался с перечисления автором этого материала наиболее интересных новостей по теме безопасности. Да, последняя неделя февраля 2010-го года в сравнении с аналогичным периодом 2009-го оказалась более урожайной на новости данной тематики, особенно, если учесть, что главная обсуждаемая новость тогда даже не вписалась в «недельные» временные рамки. Впрочем, и в этом году мы позволили себе в некоторых случаях выйти за строгие рамки еженедельного формата и задействовали новости, появившихся до 22 февраля. Одна из таких новостей, если судить по статистическим данным, просто-таки собрала рекордное количество просмотров. Даже в какой-то степени странно: ведь факты, изложенные в новости, вышедшей под заголовком «Мобильные телефоны шпионят за вами» , откровением не являются.

Все мы знаем, что наши передвижения и в реале, и в Сети, не говоря уже о звонках и SMS, фиксируются операторами. То есть, когда мы перемещаемся из точки «А» в точку «Б» происходит смена базовой станции, и вся эта информация хранится у операторов сотовой связи. Так вот, «исследователи, получившие доступ к анонимной базе данных мобильного оператора, заявляют, что им удавалось с 93-процентной точностью предсказывать поведение пользователей, предугадывая, когда и куда отправится человек в ближайшее время». И ведь это означает, что данную информацию могут использовать не только операторы, с тем чтобы оптимизировать нагрузку на свои базовые станции и при необходимости перераспределить трафик, но и злоумышленники. Что говорить, любому человеку неприятен факт его «прозрачности» даже по отношению к лицам или компаниям, собирающим и использующим информацию о вас на законных основаниях, если же речь идет о злоумышленниках, то безобидная неприязнь может перерасти в параноидальность.

Как могут довести по паранойи злоумышленники — отлично иллюстрирует еще одна новость минувшей недели. Исследователи из Университета Рутгера, в числе которых Джеффри Бикфорд (на фото ниже), продемонстрировали прототип руткита для смартфонов, который способен разряжать батарею, перехватывать и перенаправлять звонки, с помощью GPS определять местоположение пользователя, а с помощью Bluetooth воровать контакты.

И это еще не все, скажем, злоумышленник может, включив микрофон, послушать, что происходит в данный момент рядом с владельцем телефона.

Да, мрачная картина вырисовывается: составив представление о ритме жизни жертвы и изучив ее ежедневный маршрут, злоумышленник знает, где она в данный конкретный момент находится. В результате только и остается в нужное время включить микрофон и записать важную информацию с переговоров, личных встреч, свиданий и тп. Отлично, но что нам дает знание информации о том, что руткиты в смартфонах также реальны, как и на компьютерах? Вот как прокомментировал ситуацию наш сегодняшний собеседник: «Во-первых, если не ошибаюсь, на сегодняшний день пока речь идет лишь об экспериментальных руткитах для сматрфонов, что как будто успокаивает. Но спокойствие это до поры до времени: как говорится «то, что может сделать один человек, сможет сделать и другой». Во-вторых, пользователь пока не способен серьезно противостоять этой опасности по очень простой причине: владелец смартфона элементарно не сможет заметить факт прослушки: для проверки требуется ресурсоемкий инструментарий, который на сегодня может быть задействован только на ПК. Остается надеяться, что в недалеком будущем противостоять злоумышленникам поможет специальное ПО. Установив его на свой ноутбук и подключив к нему смартфон, мы сможем провести проверку мобильного устройства на наличие инфекции и при ее обнаружении сразу вылечить. Пока же в отношении широкого спектра угроз, направленных на наши мобильные аппараты, можно сказать, что не стоит пренебрегать антивирусным мобильным ПО, которое сейчас предлагают чуть ли не все крупные компании, играющие на рынке компьютерной безопасности».

Следующие новости, о которых поговорим, хотя и не относятся к мобильным телефонам, имеют отношение к мобильности вообще, под знаком которой в последние годы проходит и наша частная жизнь, и работа.

Наши читатели, наверное, помнят историю о том, как ПО, позволяющее осуществлять удаленное администрирование, помогло вернуть украденный ноутбук. Тогда мы рассказывали, что поймать преступника помогла ноутбучная веб-камера, с помощью которой вели наблюдение за вором. Да, все современные ноутбуки и нетбуки оснащены веб-камерой, но далеко не всегда она может быть использована лишь в благих целях. Недавно в Штатах разразился скандал — учителя своеобразно использовали возможности ноутбуков, закрепленных за каждым из двух тысяч школьников.

Как оказалось, специализированное ПО, позволяющее в случае кражи проследить, где находится устройство, еще и помогало следить за «облико морале» учеников, причем не только в школе, но и дома. Вскрылось все после того, как учитель в качестве доказательства провинности ученика предъявил фотографию, добытую при помощи встроенной веб-камеры. А теперь вспомним руткиты для мобильных — там хотя бы все ограничивается прослушкой, потому что глазок камеры, как правило, всегда закрыт — телефон или лежит в кармане или на столе, то есть глазок опять же закрыт или направлен в потолок. Раскрытый ноутбук или нетбук позволяет не только прослушивать, но и просматривать, что происходит вокруг, например, на рабочих совещаниях и переговорах или в момент частных встреч.

Еще одну неприятную находку на прошлой неделе обнаружили чешские исследователи. Это ботнет Чак Норрис, получивший такое название из-за того, что в исходном коде содержалась запись in nome di Chuck Norris.

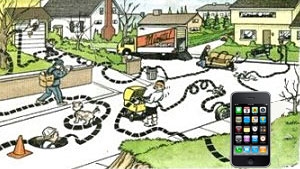

Ботнет атакует маршрутизаторы, роутеры, DSL-модемы, спутниковые ТВ-ресиверы, работающие на Linux. Уязвимыми оказываются те из них, доступ к которым оказался слишком прост по вине пользователей, не сменивших пароль по умолчанию или поленившихся придумать надежный пароль. Кстати, о паролях — на минувшей неделе в очередной раз были зафиксированы фишинговые атаки на Twitter, цель которых состоит в добыче аккаунтов.

Конечно, неприятно, но главная неприятность в другом. Согласно данным экспертов, около 30 процентов людей используют одинаковые пароли для доступа к различным сервисам. К чему может привести такое пренебрежение к безопасности? По словам нашего собеседника, «сломав» тот же роутер, его можно перепрошить и, заставив выполнять определенные команды, организовать на базе таких роутеров ботнет. Если рассуждать о масштабах бедствия, то достаточно представить себе, что в каждой квартире с широкополосным Интернетом, есть роутер... Самое время обратиться к нашим читателям с вопросом: не хотите ли проверить пароль на вашем домашнем роутере? И если у вас стандартные логин admin и пароль admin — считайте, что Чак Норрис уже идет к вам! Корпоративный сектор также в опасности, в особенности, если говорить о небольших компаниях, где вопросами, связанными с администрированием и безопасностью, занимаются от случая к случаю приходящие специалисты или и вовсе непрофессионалы из числа служащих данной компании. А сюжет о скомпрометированных Twitter-аккаунтах наглядно иллюстрирует последствия лени и безалаберности пользователей. Понимаю, что держать в голове десяток паролей не так-то просто. Что можно порекомендовать тем пользователям, которые категорически не хотят придумывать и запоминать для каждого аккаунта разные и надежные пароли? Ну хотя бы просто добавлять к единому слову-паролю, разные цифры. Или еще проще — через дефис название ресурса. Например, для «Твиттера» сделать tumbochka-twitter, для почты на mail.ru — tumbochka-mail и так далее. Да, это кардинально ситуацию не изменит, и перебор машиной возможных вариантов займет не так много времени, но такая мера, как минимум, немного осложнит жизнь хакеру. Ведь кто-то напишет тот же mail в разных вариантах на латинской раскладке — майл, мэйл или мейл».

Однако есть и другая тенденция, которая в последнее время набирает обороты, — число тех, кто работает вне офисов, становится все больше. Казалось бы, все выигрывают: и работодатели, не тратя средства на аренду и офисную инфраструктуру, и служащие, существенно экономя время и деньги на поездках на работу. Но было бы неверно говорить об одних лишь плюсах. При такой модели бизнеса необходимо больше внимания уделять безопасности сети, в чем автора этого материала полностью поддержал наш сегодняшний собеседник: «Чем больше мобильных сотрудников, тем больше постоянных обращений к роутеру и тем внимательнее надо к ним относиться. Сложность вовремя распознать злоумышленника пропорционально количеству мобильных сотрудников. В случае, если компания большая, предположим, число ее мобильных сотрудников насчитывает сто человек, частые обращения к роутеру вовсе не так однозначны. Ведь что происходит — удаленные сотрудники, начало, продолжительность и интенсивность работы которых, в силу их удаленности, может существенно варьироваться, обращаются к серверу через роутер несколько раз в день. Стоит учитывать и другой фактор — возможные отключения Интернета, за которыми, естественно, следуют подключения. А потому факт возможной хакерской атаки замыливается» .

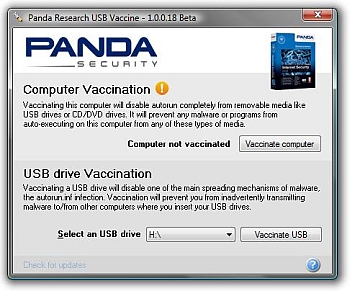

И в завершение нашего сегодняшнего разговора о безопасности — информация о программном решении, которое позволит не бояться всяких «вредностей», способных проникнуть на ваши компьютеры с телефонов, USB-флешек и прочих гаджетов, которые умеют работать в режиме накопителя. О том, как попадают вирусы на рабочие и на домашние компьютеры, и откуда берутся вирусы на этих носителях — мы говорили в уже упомянутом выпуске Hi-tech WEEK ровно год назад и при желании можно перейти по этой ссылке и ознакомиться с данными аспектами. Итак, наш собеседник рассказал о бесплатной программе Panda USB Vaccine, принцип работы которой заключается в блокировке вредоносных программ, распространяющихся с USB-устройств.

Рекомендации специалиста очень просты: «Достаточно скачать и установить «Вакцину» на ваш компьютер, и функция автозапуска на компьютерах, USB-устройствах и других устройствах будет отключена. Обращаем ваше внимание на то, что программу производитель неслучайно называет вакциной: ведь на USB-устройство прописывается файл, который блокирует вирусу возможность подменить стандартный AutoRun своим кодом. Да и при подключении к ноутбуку или нетбуку любого USB-устройства, работающего в режиме накопителя, будет предотвращен запуск любого файла AutoRun вне зависимости от того, инфицировано устройство или нет».

© СОТОВИК